Firmenkundendaten auf dem heimischen Sofa abrufen, die geplante Kampagnenstrategie während der Halbzeitpause im Stadion online mit den Kollegen besprechen, die derzeit angesagteste Zeitmanagement-App installieren, das Video aus dem letzten Urlaub dem Freundeskreis vorspielen – im Zeitalter von Smartphone, Tablet & Co. haben viele Mitarbeiter sowohl die geschäftliche als auch die private Welt im Taschenformat bei sich. Was kurz und griffig als BYOD (Bring Your Own Device) oder BYOA (Bring Your Own Application) bezeichnet wird, bringt die CIOs so mancher Unternehmen ins Schwitzen: Wie soll man umgehen mit der Nutzung sensibler Daten? Wie sind die hausinternen Regelungen und die allgemeinen Datenschutzrichtlinien umzusetzen auf Geräten, die der Arbeitnehmer zu Hause, im Büro und unterwegs nutzt?

Christian Twardawa, COO, Paessler AG

Christian Twardawa, COO, Paessler AGUnd dabei ist der Arbeitsplatz der Zukunft noch längst nicht am Ende seiner Entwicklung: Mobile Endgeräte und Apps, die das Leben noch leichter und schneller machen, lassen den allzeit erreichbaren Mitarbeiter – Work-Life-Balance hin oder her – zum Poweruser werden, der zwischen den Welten wandelt. Gefragt sind hier gut durchdachte und umfassend ausgelegte Sicherheitskonzepte, durch die auch die Sicherheit der Mobilgeräte für das Enterprise-Management berücksichtigt wird.

Was aber haben wir als Netzwerk-Monitoring-Anbieter zu den Themen BYOD und Consumerization zu sagen? Man könnte jetzt sagen: "Eigentlich nichts. Das betrifft uns nicht wirklich. Warum sollte jemand Geräte monitoren, die nicht ständig im Netzwerk und damit per se nicht unternehmenskritisch sind? Anders sähe es aus, wenn sich ein Mitarbeiter nach Feierabend den zentralen Server oder Backbone-Switch unter den Arm klemmt und damit nach Hause geht. Da uns dazu bisher kein Fall zu Ohren gekommen ist, spielt das Thema im Kern bis dato keine Rolle für uns."

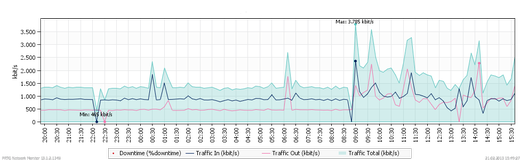

Aber ganz so einfach ist es nicht. Wir haben vielleicht nicht mit dem Thema BYOD im Kern zu tun, wenn es um kritische Zugangspunkte geht allerdings schon: Denn wenn inzwischen ein Großteil der Mitarbeiter eines Unternehmens – Techconsult spricht von 69 Prozent der Mitarbeiter in Unternehmen mit mindestens 250 PC-Arbeitsplätzen – ein privates Gerät auch während der Arbeit nutzt, dann sollte dieses Unternehmen in jedem Fall die kritischen Zugangspunkte (z. B. WLAN-Router) überwachen. Denn wenn der Trend anhält, dass immer mehr mobile Geräte eingesetzt werden, dann ist es zweifellos wichtig, dass ein Unternehmen angemessene Netzwerkressourcen und Bandbreite vorhält, um sich Trends schnell anpassen zu können.

Des Weiteren kann Netzwerk-Monitoring gerade bei BYOD helfen, das drängende Thema Security in den Griff zu bekommen. Man könnte z. B. User mobiler Fremdgeräte nur über das WLAN via VPN und Remote Desktop einen Zugang zu den Systemen einrichten. Die benötigte Bandbreite am WLAN-Router würde dann wie oben beschrieben ständig im Auge behalten werden. Es können aber auch Notebooks, die sich ins LAN einklinken können sollen, auf aktuelle Virenscanner und Betriebssystem-Updates überwacht werden.

Dazu bedarf es natürlich einiger technischer und organisatorischer Vorbereitungen. So könnte z. B. bei Einsatz eines entsprechenden Routers nur Geräten mit bekannten MAC-Adressen Zugang gewährt werden. Es läge dann nahe, die Company-Antiviren-Software auch auf diesen Geräten einzusetzen. Zusätzlich müsste der Netzwerkmonitoring-Software Zugriff auf die mobilen Rechner gewährt werden, damit die Patch-Level zentral überwacht werden können. Und damit kommt PRTG Netzwerk Monitor ins Spiel, denn jetzt heißen die Themen: Infrastruktur- und Security-Monitoring. Das können wir und das machen wir.

Published by

Published by